باريس: يقترح اساتذة جامعيون اميركيون تقنية جديدة تقوم على عمليات تنقيب في البيانات بهدف توقع تطور حركات المجموعات المعادية، المتشددة او الارهابية بعد القبض على احد قادتها او معرفة من سيخلف زعماء هذه التنظيمات بعد تصفيتهم.

وبعد عام ونصف العام من الاعمال، توصل ثلاثة باحثين في جامعة ماريلاند شمال شرق الولايات المتحدة الى تطوير برمجيات يؤكدون انها تسمح في اغلب الحالات، ومع تزويدها باكبر قدر من المعلومات الواردة من مصادر مكشوفة او سرية، بتوقع من سيخلف زعيما بعد تصفيته او اعتقاله وما سيكون عليه مسار التنظيم بعد ذلك.

واوضح الاستاذ في. اس. سوبراهمانيان مدير مركز الحكومة الرقمية الدولية في جامعة ميريلاند في اتصال اجرته معه وكالة فرانس برس من باريس ان quot;هذه البرمجيات التي اطلقنا عليها تسمية ستون، تستخدم مصادر مكشوفة لتحديد خلفة القادة الارهابيين الذين يتم اعتقالهم، فضلا عن كيفية تأقلم التنظيم بعد ذلكquot;.

وتعمل هذه البرمجيات عبر تزويدها ببيانات يدخل من خلالها الباحثون معلومات مثل السير الذاتية للاعضاء المعروفين في الشبكات الارهابية وصلاتهم والتدريبات التي تلقوها ومشاركاتهم المحتملة في الهيئات الادارية للتنظيم او في اجتماعات رفيعة المستوى.

واوضح سوبراهمانيان quot;اننا نجمع معلومات من الصحافة، الدراسات الجامعية، اعمال مجموعات الابحاثquot;، مضيفا quot;ثمة جماعة كاملة من الاشخاص الذين يعملون على تعقب هذه المجموعات. نستخدم كافة المصادر المكشوفة التي في حوزتنا. لكن بطبيعة الحال لا يمكننا التصرف الا بالمعلومات التي في متناولناquot;.

واشار الباحث الى انه quot;من المهم ان نفهم باسرع وقت ممكن ما ستكون التداعيات المترتبة عن الغاء زعيم، وهي لا تكون دائما سلبية على التنظيمquot;، موضحا انه quot;اذا ما اسرتم او قتلتم زعيما غير كفوء يمكن ان يتم استبداله بآخر كفوء. اذا انتم من خلال اسره لم تضعفوا التنظيم، بل قويتموه. وهذا الامر قد يحصل على مستويات عدةquot;.

وفي التجارب الاولى لبرمجيات ستون، عمد الباحثون الى دراسة اربعة تنظيمات تعتبرها الولايات المتحدة ارهابية، هي القاعدة وفروعها، حزب الله، حماس وعسكر طيبة. وفي هذا الاطار قامت اجهزة الكمبيوتر في المعدل بتعيين ثلاثة اشخاص يمكن ان يخلفوا زعيما في حال تصفيته او اعتقاله، وفي 80% من الحالات، بحسب الباحث، كان الشخص الذي تم اختياره للخلافة من بين هذه الاسماء الثلاثة.

وقال الاستاذ الجامعي quot;برمجيتنا تعمل مع معلومات مكشوفة لكن يمكن ايضا تزويدها ببيانات سرية تملكها اجهزة استخباراتquot;، مضيفا quot;اي وكالة استخبارات في العالم لديها معلومات اكثر مما لدي... لكن بطبيعة الحال نحن لا نقوم بذلك بانفسناquot;.

واوضح سوبراهمانيان انه quot;اذا ما ارادت وكالة استخبارات استخدام برمجيات ستون، عليها الاستحصال على ترخيص مسبق من جامعة ماريلاند. لدينا محامون يتحققون من ان كل الموجبات القانونية مستوفاةquot;.

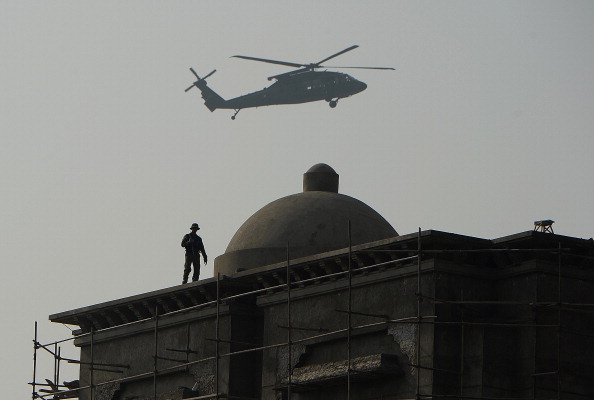

وتنتشر تقنيات التنقيب في البيانات بكثرة خصوصا في الولايات المتحدة في اطار عمليات مكافحة الارهاب، مع نتائج متفاوتة. وقام فريق الاستاذ الجامعي سوبراهمانيان في السابق بتطوير برمجيات اخرى تسمح بتحديد مناطق دائرية بقطر كلم تقريبا في مناطق النزاع في العراق وافغانستان، يكون فيها الاحتمال اكبر لاحتواء مخابئ اسلحة او متفجرات يستخدمها المتمردون في معاركهم ضد القوات الاميركية.

التعليقات